Cloud Firewall: ¿qué es y por qué es clave para la seguridad en la nube?

Cloud Firewall: ¿qué es y por qué es clave para la seguridad en la nube?

En un mundo donde la tecnología avanza a un ritmo imparable, las empresas y usuarios han migrado progresivamente hacia la nube en busca de mayor eficiencia y flexibilidad. Sin embargo, este cambio también ha traído consigo nuevos desafíos en materia de seguridad.

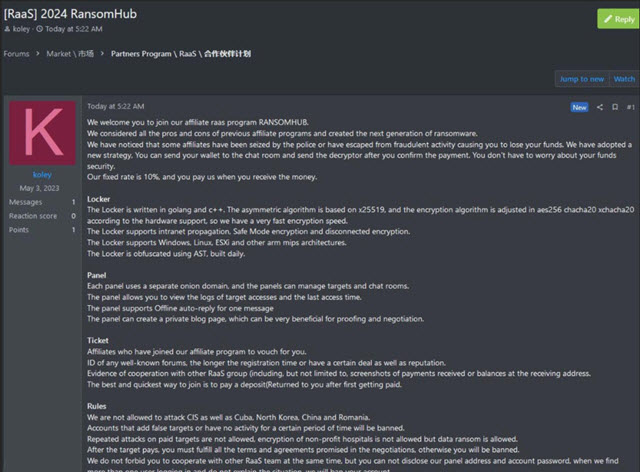

La información, que antes se encontraba protegida en servidores físicos, ahora está expuesta a un ecosistema digital donde las amenazas evolucionan constantemente. Ataques cibernéticos, accesos no autorizados y fugas de datos son solo algunos de los peligros que acechan a las infraestructuras cloud.

Proteger los entornos virtuales se ha convertido en una prioridad para empresas de todos los sectores. Una de las soluciones más efectivas para blindar la seguridad en la nube es el Cloud Firewall, una herramienta diseñada para filtrar y controlar el tráfico de red, asegurando la integridad y confidencialidad de los datos.

Pero, ¿qué es exactamente un Cloud Firewall y por qué es tan crucial en el panorama actual? A continuación, exploraremos en detalle su función, beneficios y la razón por la que es un componente esencial en cualquier estrategia de ciberseguridad.

¿Qué es un Cloud Firewall?

Un Cloud Firewall es un sistema de seguridad basado en la nube diseñado para monitorear y controlar el tráfico de red, permitiendo o bloqueando conexiones según políticas predefinidas. A diferencia de los cortafuegos tradicionales, que requieren hardware físico, el Cloud Firewall opera de manera virtual, proporcionando protección escalable y flexible.

Este tipo de firewall actúa como una barrera de seguridad entre los servidores en la nube y posibles amenazas externas. Su función principal es filtrar el tráfico malicioso y evitar accesos no autorizados, garantizando la integridad y confidencialidad de los datos almacenados en la nube.

Beneficios de implementar un Cloud Firewall

La adopción de un Cloud Firewall ofrece múltiples ventajas en términos de seguridad y eficiencia operativa:

- Protección avanzada contra amenazas: detecta y bloquea ataques de malware, intentos de intrusión y otras actividades sospechosas en tiempo real.

- Escalabilidad y flexibilidad: se adapta a las necesidades de crecimiento de la empresa sin requerir inversiones en hardware adicional.

- Accesibilidad desde cualquier ubicación: al estar basado en la nube, su configuración y monitoreo pueden gestionarse de manera remota.

- Cumplimiento normativo: ayuda a cumplir con regulaciones de seguridad y privacidad, como el RGPD o la Ley de Protección de Datos Personales.

- Gestión simplificada: automatiza procesos de seguridad y reduce la carga operativa del equipo de TI.

Características clave de un Cloud Firewall

Los Cloud Firewalls modernos incorporan diversas funcionalidades que potencian la seguridad de las organizaciones. Algunas de las características más relevantes incluyen:

- Filtrado de tráfico: define reglas específicas para permitir o bloquear conexiones entrantes y salientes.

- Bloqueo geográfico: restringe el acceso desde regiones específicas para evitar ataques provenientes de ciertas ubicaciones.

- Integración con VPNs: asegura conexiones privadas y seguras para usuarios y empleados remotos.

- Registro y auditoría de eventos: proporciona informes detallados sobre intentos de acceso y actividad sospechosa.

¿Por qué es fundamental para la seguridad en la nube?

La seguridad en la nube es un aspecto crítico para cualquier organización que almacene información sensible o dependa de servicios cloud para sus operaciones diarias. Sin una protección adecuada, las empresas quedan expuestas a vulnerabilidades que pueden comprometer sus datos y generar pérdidas financieras.

El Cloud Firewall permite establecer un entorno seguro y controlado, minimizando riesgos y garantizando la continuidad del negocio. Al combinarse con otras estrategias de seguridad, como el cifrado de datos y la autenticación multifactor, se fortalece la protección contra ataques cibernéticos.

Adaptix: velamos por tu ciberseguridad

En Adaptix, sabemos que la seguridad en la nube es una prioridad para nuestros clientes. Por eso, nuestro Cloud Firewall está diseñado para filtrar tráfico malicioso, bloquear amenazas y ofrecer un control avanzado de la seguridad, garantizando la protección de su infraestructura digital en todo momento.

Al implementar nuestra solución, no solo fortalecemos la seguridad de sus datos, sino que también facilitamos la gestión de redes y aseguramos el cumplimiento de las normativas más estrictas. En un mundo digital en constante evolución, nos comprometemos a brindar la mejor defensa contra las ciberamenazas, permitiéndole operar con total confianza.

Si deseas mayor información sobre ciberseguridad y asesoría empresarial, y explorar nuestros servicios de manera detallada, visite nuestra web y contacte con nosotros.