Panorama de la seguridad informática en México

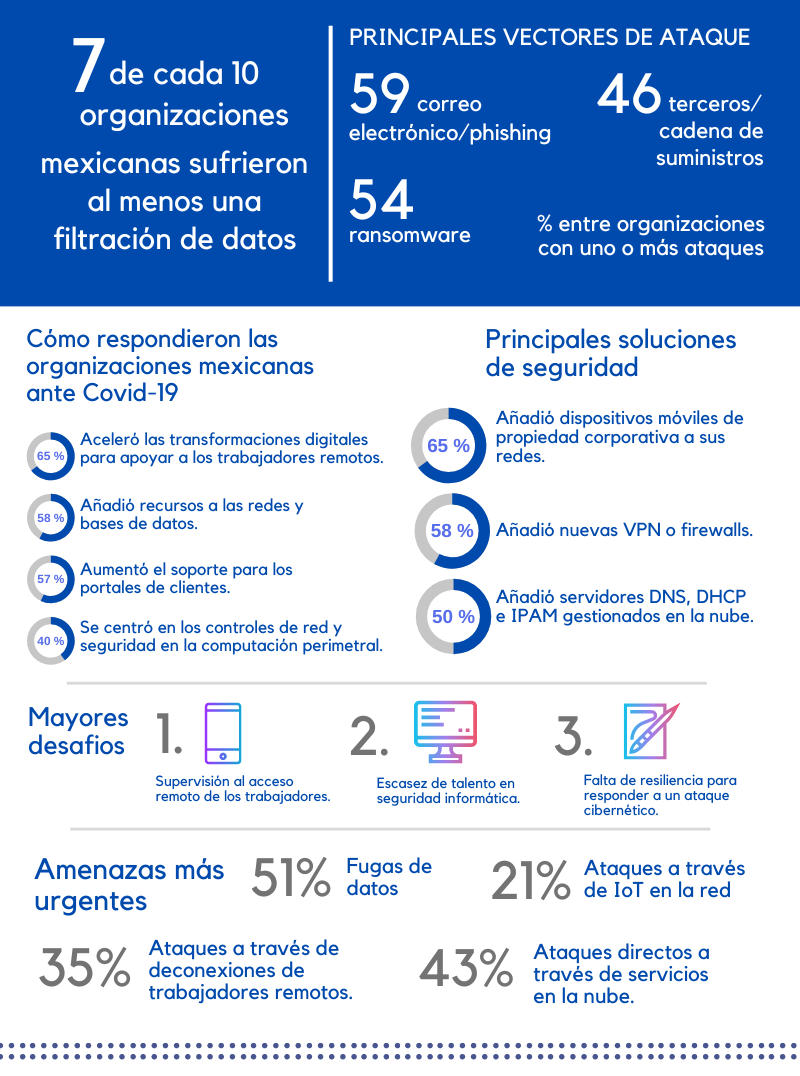

La amenaza contínua de posibles filtraciones de seguridad derivadas de ciberataques dieron forma al panorama de la seguridad informática en México durante 2023. Así lo indican los resultados de la encuesta obtenidos por CyberRisk Alliance y respaldados por Infoblox.

Dichos resultados de la encuesta también revelan a qué tipos de ataques se enfrentaron las empresas mexicanas, cómo respondieron a ellos y qué será lo más importante en 2023.